چکیده

کلید واژه ها:

نقشه برداری ; سیستم آشفته ؛ رمزگذاری درهم ; اشیاء جهانی

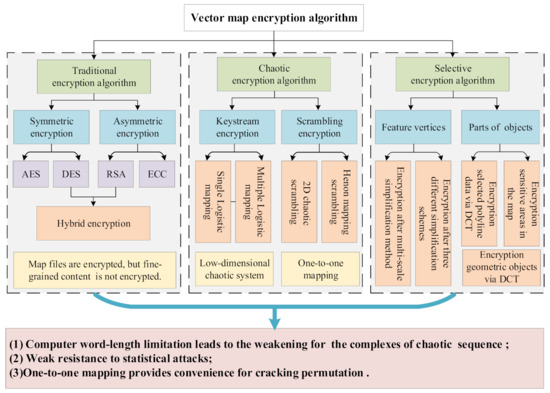

1. مقدمه

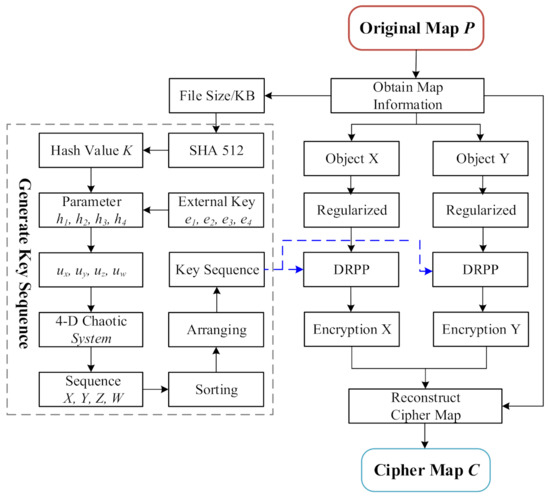

2. روش ها

2.1. سیستم هیپر آشوب چهار بعدی

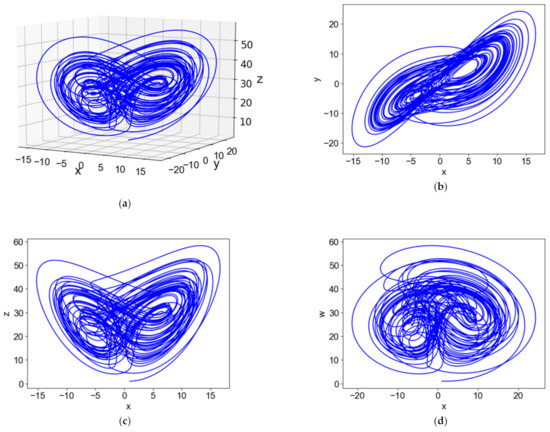

برای اطمینان از پیچیدگی توالی هرج و مرج و بهبود امنیت الگوریتم رمزگذاری، از یک سیستم چهاربعدی چهاربعدی پرآشوب مستقل (سیستم پرآشوب چهار بعدی، همانطور که در رابطه (1) نشان داده شده است) برای رمزگذاری نقشه برداری استفاده شده است. به این معنی که یک مهاجم نمی تواند سیستم هرج و مرج را با بازسازی جذب کننده در فضای فاز رمزگشایی کند. علاوه بر این، بدست آوردن مقادیر و پارامترهای اولیه از طریق حملات brute force نیز بسیار دشوار است و با [ 50 ] به دست میآید:

که در آن x , y , z , w متغیرهای حالت هستند و a , b , c , d , e پارامترهای سیستم هستند. هنگامی که a = 10، b = 28، c = 8/3، d = 1، e = 16، این سیستم بیش از حد آشفته است، و جذب کننده آن در شکل 2 نشان داده شده است .

2.2. ایجاد مقادیر اولیه و پارامترهای سیستم برای سیستم پرآشوب 4 بعدی

مرحله 2 : 16 e 1 , e 2 , e 3 , e 4 را در مرحله 1 اضافه کنید تا U k_sum را بدست آورید و U k_index را از طریق فرمول (1) بدست آورید و سپس توالی را مطابق U k_index انتخاب کنید .

مرحله 3: چهار پارامتر p 1 , p 2 , p 3 , p 4 از طریق

که در آن x ⊕ y عملیات انحصاری بیت یا (bit-xor) بین x و y است. مجموع ( h k 17 , h k 18 , k 19 , … , h k 32 ) برای بدست آوردن مجموع h k 17 , h k 18 , h k 19 , … , h k 32 ; حداکثر ( h k 17 , hk 18 , h k 19 , …, h k 32 ) برای یافتن حداکثر مقدار h k 17 , h k 18 , h k 19 , …, k 32 استفاده می شود. e 1 , e 2 , e 3 , e 4 ∈(0, +∞) چهار کلید اولیه هستند. و | L |�مجموع تعداد رئوس تمام اجسام است.

مرحله 4: چهار پارامتر u x , u y , u z , u w از طریق آوردن p 1 , p 2 , p 3 , p 4 به دست آمده در مرحله 3 در معادله زیر محاسبه می شوند:

جایی که طبقه(x) بزرگترین عدد صحیح را کمتر یا مساوی x می دهد. در این الگوریتم رمزگذاری، پارامترهای u x ، u y ، u z ، u w به عنوان مقادیر اولیه سیستم پر آشوب 4 بعدی استفاده می شود.

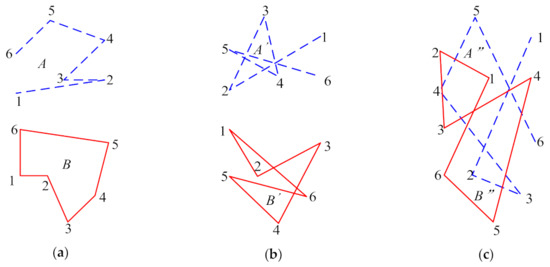

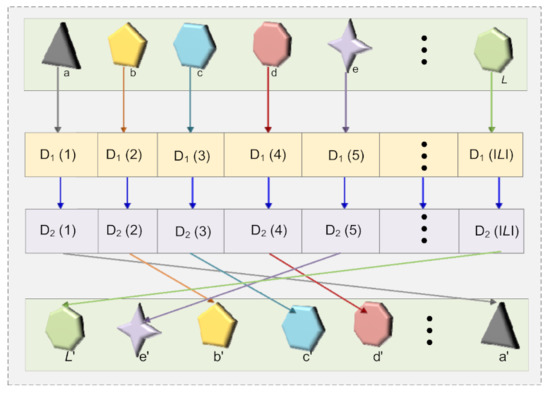

2.3. جایگشت موقعیت تصادفی دوگانه

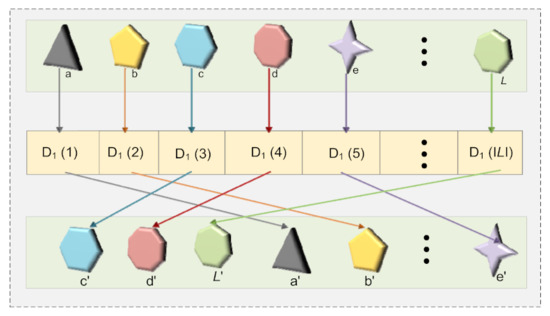

2.4. رمزگذاری درهم

مرحله 1: همانطور که در بخش 2.2 رمزگشایی شد ، پارامترهای u x ، u y ، u z ، u w با استفاده از مقدار هش 512 بیتی H k فایل نقشه اصلی و کلید خارجی U k به دست میآیند . u x , u y , u z , u w بدست آمده را در معادله (3) به عنوان مقادیر اولیه در نظر بگیرید ، آنها را در سیستم پر آشوب 4 بعدی قرار دهید و t 0 + را تکرار کنید.|L|�( t 0 ≥ 1000) بار. برای جلوگیری از تأثیر منفی، مقادیر t 0 قبلی حذف می شوند و چهار دنباله آشفته X ، Y ، Z ، W به اندازه 1× |L|�به دست آمده. متعاقباً، چهار دنباله Sort_X 1 , Sort_Y 1 , Sort_Z 1 , Sort_W 1 و دنباله های شاخص مربوطه Sort_D X , Sort_D Y , Sort_D Z , Sort_D W با توجه به ترتیب آنها به ترتیب صعودی دنباله آشفته X , W, Y بدست می آید . ، و این فرآیندها را می توان به صورت بیان کرد

جایی که | L |�مجموع عدد رئوس همه اشیا است.

مرحله 3: برای شروع، سه متغیر H_sum ، H x_index و H y_index باید تعریف شوند. مقدار هش H k فایل نقشه اصلی مطابق تابع هش SHA-512 به دست می آید، کاراکتر هگزا دسیمال در مقدار هش را به یک عدد اعشاری تبدیل می کند و سپس تمام اعداد اعشاری تبدیل شده از کاراکترهای هگزا دسیمال اضافه می شوند تا به دست آورید. مقدار H_sum به منظور کاهش همبستگی بین مختصات x و مختصات y . با توجه به رابطه (5) H x_index را پیدا کنید و H y_index را محاسبه کنیدمطابق با معادله (6).

مرحله 5: DRPP بر روی مختصات مطابق با گروه A i عمل می کند و دنباله های گیج کننده به دست آمده به صورت S _ x i ، j و S _ y i ، j نشان داده می شوند. یک مثال برای نشان دادن این روند آورده شده است. اگر گروه A1 و گروه A2 انتخاب شوند، عملیات رمزگذاری دقیق به این صورت است

2.5. پردازش رمزگشایی

3. نتایج تجربی و تجزیه و تحلیل عملکرد

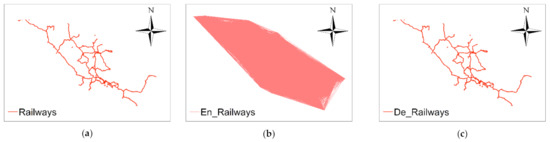

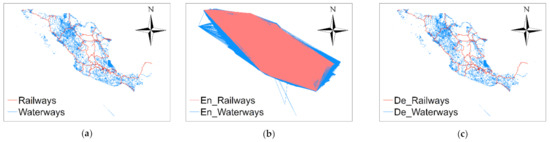

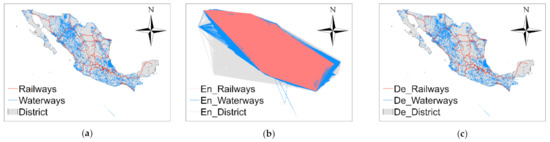

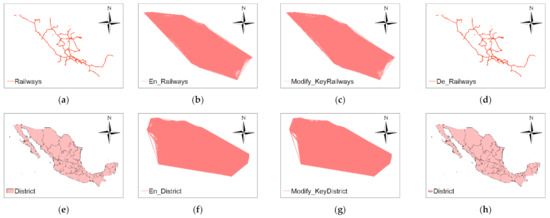

3.1. رمزگذاری و تجسم رمزگشایی

3.2. همبستگی مختصات مجاور

نقشه برداری نوعی داده گرافیکی است که بر اساس اشیا (چندخط ها و چندضلعی ها) یک به یک سازماندهی می شوند و رئوس در هر شی دارای ترتیب مکان آشکاری هستند. بنابراین، تحلیل همبستگی بین نقشه اصلی، نقشه رمز و نقشه رمزگشایی شده ضروری است. محاسبه همبستگی بین مختصات مجاور در رابطه (9) نشان داده شده است.

3.3. فضای کلید

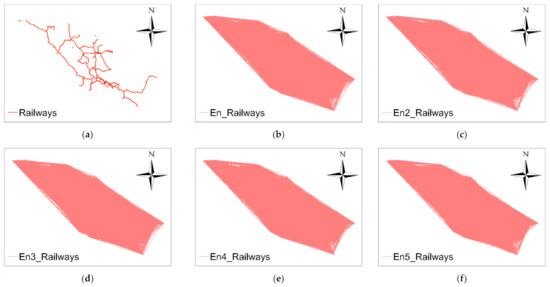

3.4. حساسیت کلیدی

3.5. مقایسه زمانهای مختلف تقلب

3.6. مقایسه با مطالعات موجود

4. نتیجه گیری

منابع

- کیو، ی. دوان، اچ. طرح واترمارک چند مرحله ای جدید از نقشه های برداری. چندتایی. ابزارهای کاربردی 2021 ، 80 ، 877-897. [ Google Scholar ] [ CrossRef ]

- کیو، ی. گو، اچ. Sun, J. طرح واترمارک برگشتی با بار بالا از نقشه های برداری. چندتایی. ابزارهای کاربردی 2018 ، 77 ، 6385-6403. [ Google Scholar ] [ CrossRef ]

- وانگ، QS; زو، CQ; Fu, HJ الگوریتم واترمارک دیجیتال برای داده های جغرافیایی برداری بر اساس موقعیت یابی نقطه. Acta Geod. کارتوگر. گناه 2013 ، 42 ، 310-316. [ Google Scholar ]

- لی، اچ. زو، اچ. Hua, W. فنآوریها و روشهای کلیدی برای حفاظت از امنیت دادههای جغرافیایی برداری. علوم زمین 2020 ، 45 ، 4574-4588. [ Google Scholar ]

- زو، سی. پیشرفتهای تحقیقاتی در واترمارکینگ دیجیتال و کنترل رمزگذاری برای دادههای جغرافیایی. Acta Geod. کارتوگر. گناه 2017 ، 46 ، 1609-1619. [ Google Scholar ]

- شکر، س. هوانگ، ی. Djugash، J. فشرده سازی نقشه برداری: یک رویکرد خوشه بندی. در مجموعه مقالات دهمین سمپوزیوم بین المللی ACM در مورد پیشرفت در سیستم های اطلاعات جغرافیایی، مک لین، ویرجینیا، ایالات متحده آمریکا، 8-9 نوامبر 2002. صص 74-80. [ Google Scholar ]

- ژو، سی. چشم انداز در سیستم اطلاعات فرا فضایی. Prog. Geogr. 2015 ، 34 ، 129-131. [ Google Scholar ]

- Wang, J. توسعه سیستم اطلاعات جغرافیایی و توسعه سیستم اطلاعات جغرافیایی. مهندس علمی 2009 ، 11 ، 10-16. [ Google Scholar ]

- لی، ا. وانگ، اچ. ژو، دبلیو. رمزگذاری درهم بردار نقشه دیجیتالی مبتنی بر سیستم آشوب دو بعدی. دانشگاه جی چین حداقل تکنولوژی 2015 ، 44 ، 747-753. [ Google Scholar ]

- اولادیپو، جو. Aboyeji، OS؛ Akinwumiju، ع. Adelodun، AA تداخل منطق فازی برای توصیف قابلیت شرب آب سطحی در جامعه روستایی Ikare، نیجریه. J. Geovisualization Spat. مقعدی 2020 ، 4 ، 1. [ Google Scholar ] [ CrossRef ]

- بیسواس، ک. چترجی، ا. Chakraborty، J. مقایسه آلاینده های هوا بین کلکته و سیلیگوری، هند و رابطه آن با تغییر دما. J. Geovisualization Spat. مقعدی 2020 ، 4 ، 1-15. [ Google Scholar ] [ CrossRef ]

- خو، جی. ژو، اچ. نی، جی. An, J. ترسیم نقشه های اضطراری زلزله بر اساس نظریه مخاطب. بین المللی J. کاهش خطر بلایا. 2020 , 47 , 101554. [ Google Scholar ] [ CrossRef ]

- دو، م. ژانگ، ایکس. سبز شدن شهری: پارادوکس جدید پایداری اقتصادی یا اجتماعی؟ خط مشی استفاده از زمین 2020 , 92 , 104487. [ Google Scholar ] [ CrossRef ]

- گیدا، سی. کارپنتیری، جی. کیفیت زندگی در محیط شهری و خدمات بهداشتی اولیه برای سالمندان در طول همهگیری کووید-19: برنامهای برای شهر میلان (ایتالیا). Cities 2021 , 110 , 103038. [ Google Scholar ] [ CrossRef ]

- یان، اچ. ژانگ، ال. Yang, W. یک طرح واترمارکینگ مبتنی بر نرمال سازی برای داده های نقشه برداری دوبعدی. علوم زمین به اطلاع رساندن. 2017 ، 10 ، 471-481. [ Google Scholar ] [ CrossRef ]

- یان، اچ. لی، جی. Wen, H. یک رویکرد واترمارک کور مبتنی بر نقاط کلیدی برای دادههای جغرافیایی-مکانی برداری. محاسبه کنید. محیط زیست سیستم شهری 2011 ، 35 ، 485-492. [ Google Scholar ] [ CrossRef ]

- لوپز، سی. واترمارک مجموعه داده های جغرافیایی دیجیتال: بررسی مسائل فنی، حقوقی و حق چاپ. بین المللی جی. جئوگر. Inf. سیستم 2002 ، 16 ، 589-607. [ Google Scholar ] [ CrossRef ]

- رن، ن. وو، دبلیو. زو، سی. وانگ، دی. الگوریتم احراز هویت دقیق عناصر ضد حذف برای داده های جغرافیایی برداری. Geogr. Geo-Inf. علمی 2015 ، 17 ، 166-171. [ Google Scholar ]

- زو، سی. ژو، دبلیو. Wu, W. تحقیق در مورد سیاست و قانون امنیت اطلاعات جغرافیایی چین . انتشارات علمی: پکن، چین، 2015; ص 1-18، 65-71. [ Google Scholar ]

- وب سایت NPC PRC. قانون نقشه برداری و نقشه برداری جمهوری خلق چین [EB/OL]. در دسترس آنلاین: https://www.npc.gov.cn/wxzl/gongbao/2000-12/05/content_5004576.htm (در تاریخ 10 ژانویه 2021 قابل دسترسی است).

- ژو، اچ. Lv, Y. تحقیق در مورد ایجاد سیاست ها و قوانین امنیت اطلاعات جغرافیایی خارجی. گاو نر Surv. نقشه 2015 ، 115-118. [ Google Scholar ] [ CrossRef ]

- ژو، Q. رن، ن. زو، سی. Zhu، A. الگوریتم واترمارک دیجیتال کور در برابر تبدیل طرح ریزی برای داده های جغرافیایی برداری. ISPRS Int. J. Geo-Inf. 2020 ، 9 ، 692. [ Google Scholar ] [ CrossRef ]

- Vybornova، YD; روش سرگئیف، وی وی برای حفاظت از حق چاپ بر روی داده های برداری. به اطلاع رساندن. خودکار 2021 ، 20 ، 181-212. [ Google Scholar ]

- یانگ، سی. زو، سی. وانگ، ی. روی، تی. دینگ، ک. الگوریتم واترمارکی قوی برای دادههای جغرافیایی برداری بر اساس Qim و تشخیص تطبیق. چندتایی. ابزارهای کاربردی 2020 ، 79 ، 30709–30733. [ Google Scholar ] [ CrossRef ]

- چن، جی. ژانگ، ال. جیانگ، ام. طرح انگشت نگاری داده های مکانی بردار مبتنی بر تبانی. علمی Surv. نقشه 2019 ، 45 ، 149-156. [ Google Scholar ] [ CrossRef ]

- Lv، W. ژانگ، ال. ما، ال. Chen, J. یک الگوریتم انگشت نگاری دیجیتال برای داده های مکانی برداری با استفاده از BIBD. علمی Surv. نقشه 2017 ، 42 ، 134-139. [ Google Scholar ]

- چن، جی. ژانگ، ال. جیانگ، ام. الگوریتم اثر انگشت دیجیتال برای داده های فضایی برداری با استفاده از کدگذاری GD-PBIBD. گاو نر Surv. نقشه 2020 ، 81–86+100. [ Google Scholar ] [ CrossRef ]

- سهو، س. روشن، ر. سینگ، وی. Halder, R. Bdmark: رویکردی مبتنی بر بلاک چین برای واترمارک کردن کلان داده. در کنفرانس آسیایی اطلاعات هوشمند و سیستم های پایگاه داده ; Springer: سنگاپور، 2020. [ Google Scholar ]

- سهو، س. هالدر، آر. ادعای ردیابی و مالکیت داده ها در بازار داده های بزرگ با استفاده از فناوری بلاک چین. J. Inf. مخابرات 2021 ، 5 ، 35-61. [ Google Scholar ] [ CrossRef ]

- اسلادیچ، جی. میلوساولیویچ، بی. نیکولیچ، اس. یک راه حل بلاک چین برای ایمن سازی معاملات املاک: مطالعه موردی برای صربستان. ISPRS Int. J. Geo-Inf. 2021 ، 10 ، 35. [ Google Scholar ] [ CrossRef ]

- ژنگ، ز. زی، اس. دای، چالش ها و فرصت های بلاک چین HN: یک نظرسنجی. بین المللی J. Web Grid Serv. 2018 ، 14 ، 352-375. [ Google Scholar ] [ CrossRef ]

- مائو، جی. زو، سی. Zhang، X. یک مدل کنترل دسترسی با دانه بندی ریز برای داده های جغرافیایی برداری. Geogr. Geo-Inf. علمی 2017 ، 33 ، 13-18. [ Google Scholar ]

- ژانگ، ا. گائو، جی. جی، سی. مدل کنترل دسترسی مکانی – زمانی چند دانه بندی برای وب GIS. ترانس. غیر آهنی مت. Soc. چین 2014 ، 24 ، 2946-2953. [ Google Scholar ] [ CrossRef ]

- یو، جی. لی، آر. Lu, Z. تحقیق مدل کنترل دسترسی به داده های مکانی مبتنی بر ویژگی. محاسبه کنید. علمی 2008 ، 35 ، 122-125+130.SS. [ Google Scholar ]

- استاندارد، رمزگذاری داده ها انتشار استانداردهای پردازش اطلاعات فدرال 46 ; اداره ملی استانداردها: Gaithersburg، MA، ایالات متحده; وزارت بازرگانی ایالات متحده: واشنگتن، دی سی، ایالات متحده آمریکا، 1997; جلد 23.

- دیمن، ج. Rijmen, V. Reijndael: The Advanced Encryption Standard. دکتر Dobb’s J. Softw. ابزار پروفسور برنامه. 2001 ، 26 ، 137-139. [ Google Scholar ]

- Rivest، RL; شامیر، ع. Adleman, L. روشی برای به دست آوردن امضای دیجیتال و سیستم های رمزنگاری کلید عمومی. اشتراک. ACM 1978 ، 21 ، 120-126. [ Google Scholar ] [ CrossRef ]

- Koblitz، N. سیستم های رمزنگاری منحنی بیضوی. ریاضی. محاسبه کنید. 1987 ، 48 ، 203-209. [ Google Scholar ] [ CrossRef ]

- Zhang, S. تحقیق در مورد الگوریتم رمزگذاری در انتقال شبکه داده های گرافیکی برداری . دانشگاه ووهان: ووهان، چین، 2005. [ Google Scholar ]

- Van, BN; لی، SH; الگوریتم رمزگذاری انتخابی Kwon، KR با استفاده از تبدیل ترکیبی برای نقشه برداری GIS. JIPS 2017 ، 13 ، 68–82. [ Google Scholar ]

- ژائو، ی. لی، جی. Li, L. روش رمزگذاری نمودار الکترونیکی بر اساس رمز جریان آشفته. J. Harbin Eng. دانشگاه 2007 ، 28 ، 60-64. [ Google Scholar ]

- وانگ، اچ. روشهای رمزگذاری درهم و ارزیابی عملکرد تقلب برای دادههای جغرافیایی برداری . دانشگاه عادی نانجینگ: نانجینگ، چین، 2014. [ Google Scholar ]

- فام، جی.ان. Ngo، ST; Bui، نقشه برداری AN الگوریتم رمزگذاری تصادفی بر اساس ساده سازی چند مقیاسی و توزیع گاوسی. Appl. علمی 2019 ، 9 ، 4889. [ Google Scholar ] [ CrossRef ] [ نسخه سبز ]

- بنگ، NV; لی، SH; الگوریتم رمزگذاری Moon، KS با استفاده از ساده سازی چند خط برای نقشه برداری GIS. J. Korea Multimed. Soc. 2016 ، 19 ، 1453-1459. [ Google Scholar ] [ CrossRef ][ نسخه سبز ]

- Giao، PN; Kwon، OJ; لی، SH روش رمزگذاری ادراکی برای نقشه برداری بر اساس تبدیل های هندسی. در مجموعه مقالات اجلاس و کنفرانس سالانه انجمن پردازش سیگنال و اطلاعات آسیا و اقیانوسیه 2016 (APSIPA)، ججو، کره، 13 تا 16 دسامبر 2016. [ Google Scholar ]

- فام، NG; لی، SH; رمزگذاری ادراکی Kwon، KR بر اساس ویژگی های منحنی درونیابی برای نقشه برداری. IEICE Trans. فاندم الکترون. اشتراک. محاسبه کنید. علمی 2017 ، 100 ، 1156-1164. [ Google Scholar ] [ CrossRef ]

- جانگ، بیجی؛ لی، SH; Lee, EJ یک روش علامت گذاری رمزنگاری برای نقشه برداری ایمن. چندتایی. ابزارهای کاربردی 2017 ، 76 ، 16011-16044. [ Google Scholar ] [ CrossRef ]

- شانون، تئوری ارتباطات سی سی سیستم های محرمانه. بل سیست. فنی J. 1949 , 28 , 656-715. [ Google Scholar ] [ CrossRef ]

- وانگ، ایکس. وانگ، ایکس. ژائو، جی. الگوریتم رمزنگاری آشوبناک بر اساس جایگزین رمز جریان و رمز بلوک. غیر خطی Dyn. 2011 ، 63 ، 587-597. [ Google Scholar ] [ CrossRef ]

- زارعی، ع. توکلی، S. Hopf تجزیه و تحلیل انشعاب و تخمین کران نهایی یک سیستم چهاربعدی درجه دوم بیش از حد هرج و مرج مستقل. Appl. ریاضی. محاسبه کنید. 2016 ، 291 ، 323-339. [ Google Scholar ] [ CrossRef ]

- چای، X. بی، جی. Gan, Z. طرح فشرده سازی و رمزگذاری تصویر رنگی بر اساس سنجش فشرده و استراتژی رمزگذاری تصادفی دوگانه. فرآیند سیگنال 2020 , 176 , 107684. [ Google Scholar ] [ CrossRef ]

بدون دیدگاه