کلید واژه ها:

مش مثلثی چهارتایی ; سیستم های شبکه جهانی گسسته ; رمزگذاری ; تبدیل رمزگذاری ; قابلیت همکاری

1. مقدمه

2. رمزگذاری QTM

2.1. رمزگذاری

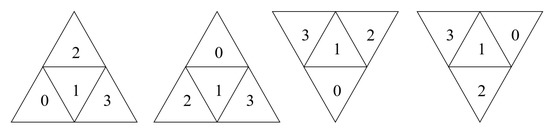

2.1.1. کدگذاری Goodchild

2.1.2. رمزگذاری LS

2.1.3. کدگذاری جهت اصلاح شده

2.1.4. کدگذاری کواترنر

2.1.5. رمزگذاری TRQ

2.1.6. رمزگذاری لایه حسابی

2.2. طبقه بندی رمزگذاری

2.2.1. رمزگذاری سلسله مراتبی

2.2.2. کدگذاری دیگر

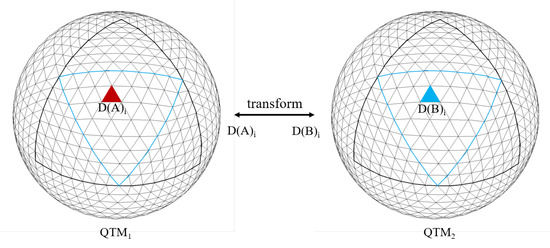

3. روش تبدیل

3.1. الگوریتم تبدیل مجدد نمونه گیری

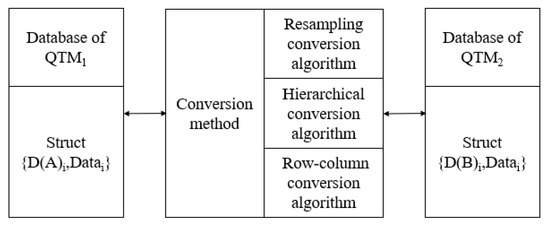

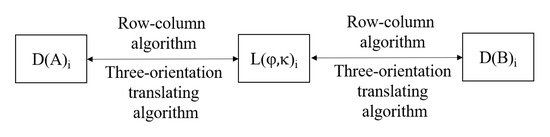

روش تبدیل نمونهگیری مجدد، فرآیند محاسبه بهدستآمدن کدکننده D(B) QTM 2 از مجموعه دادههای مختصات جغرافیایی نقاط مرکز شبکه مربوط به کدگذاری D(A) QTM 1 است. فرآیند خاص به شرح زیر است: با توجه به روش تبدیل رمزگذاری و طول و عرض جغرافیایی، D(A) به مجموعه مختصات مکانی تبدیل می شود. ، سپس D(B) را می توان از آن محاسبه کرد همانطور که در شکل 11 نشان داده شده است. در شکل، نقطه 0 ، نقطه 1 و نقطه 2 مختصات 3 رأس شبکه هستند و را می توان با توجه به رابطه (1) به دست آورد.

3.2. الگوریتم تبدیل سلسله مراتبی

3.2.1. قوانین تبدیل بین Goodchild Encoding و LS Encoding

3.2.2. قوانین تبدیل بین کدگذاری Goodchild و کدگذاری جهت اصلاح شده

3.2.3. قوانین تبدیل بین کدگذاری Goodchild و کدگذاری کواترنر

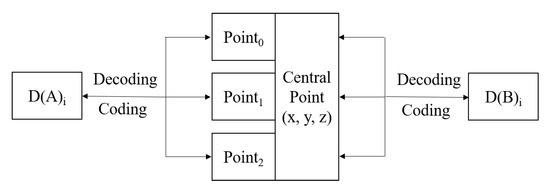

3.3. روش تبدیل ردیف به ستون

3.3.1. الگوریتم تبدیل کدگذاری QTM و شماره ردیف-ستون

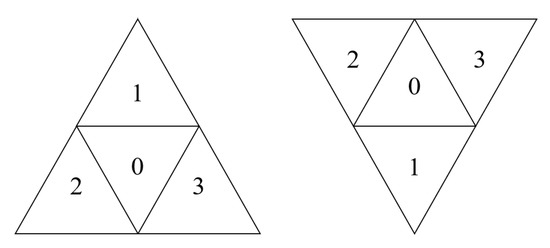

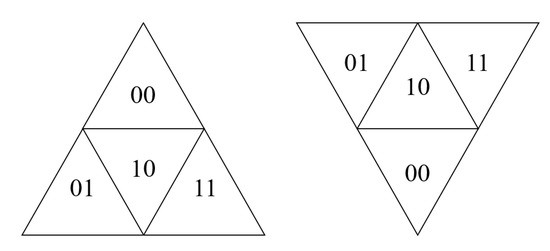

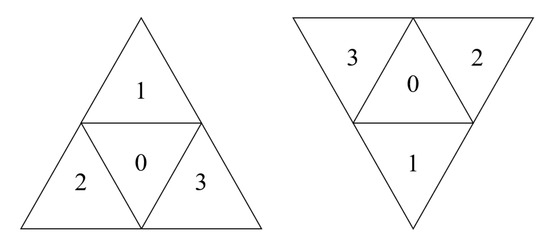

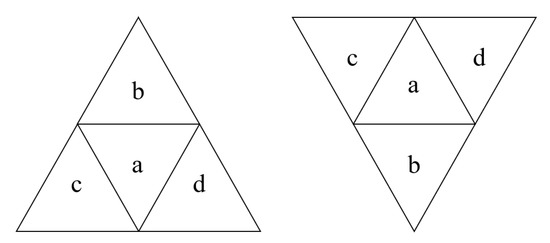

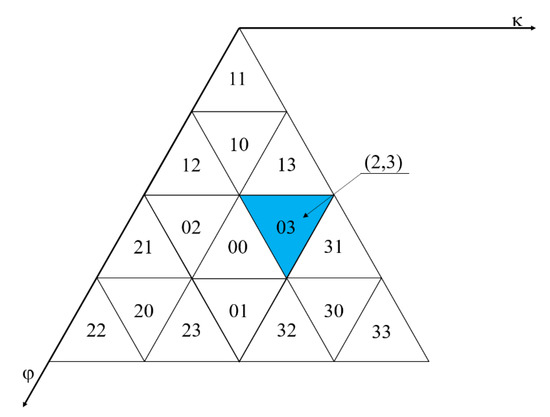

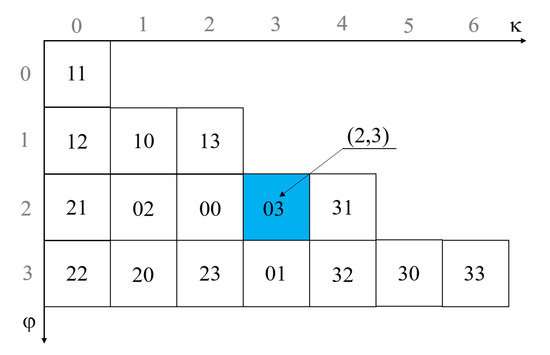

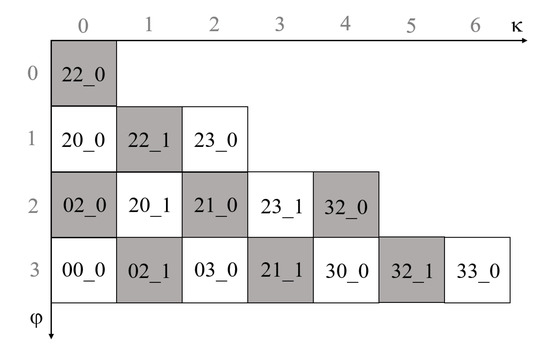

با توجه به جهت شبکه مثلثی والد، یک نشانگر را روی Q قرار دهید . هنگامی که Q = 0، جهت آن به سمت بالا است، و زمانی که Q = 1، جهت آن به سمت پایین است. اگر جهت متفاوت باشد، شماره ردیف مربوط به سلول ها نیز متفاوت است، همانطور که در شکل 14 نشان داده شده است. در شبکه مثلثی هر سطح، 4 خانه را می توان به 2 ردیف تقسیم کرد. اگر جهت سلول به سمت بالا باشد، شناسه شماره ردیف شبکه ای که به عنوان “1” رمزگذاری می شود، “0” و شناسه شماره ردیف شبکه که به صورت “0”، “2” و “3” رمزگذاری می شود، “0” است. 1”. اگر جهت سلول پایین باشد، کاملاً مخالف است. محاسبه شماره ردیف به شرح زیر است: طبق رابطه (2)، یک رشته باینری Str =S 0 S 1 S 2 S 3 … S n -1 را می توان محاسبه کرد، در نهایت، شماره ردیف سلول را می توان با تبدیل Str به عدد اعشاری به دست آورد.

- ①

-

اگر CODE[i] = 0، پس κ = κ + [2 × ( φ – m /2) + 1]، φ = m – φ – 1، m = m /2.

- ②

-

اگر CODE[i] = 1، پس κ = κ , m = m /2;

- ③

-

اگر CODE[i] = 2، آنگاه κ = κ , m = m /2, φ = φ − m ;

- ④

-

اگر CODE[i] = 3، پس κ = κ + m ، m = m /2، φ = φ − m ;

- ⑤

-

محاسبات بالا را تا i = 2 n -1 تکرار کنید و مقدار κ .

- ①

-

اگر φ < m /2، پس CODE[i] = 1، m = m /2، φ = φ − m ;

- ②

-

اگر φ ≥ m /2، و κ < ( φ +1− m /2)، پس CODE[i] = 2، m = m /2.

- ③

-

اگر φ ≥ m /2، و κ ≥ m ∩ κ ≥ ( φ + 1− m / 2)، پس CODE[i] = 3، κ = κ − 2 m ;

- ④

-

اگر φ ≥ m /2، و ( φ + 1 – m /2) ≤ κ < m ، آنگاه CODE[i] = 0، κ = κ + m – 2 φ -1، m = m /2، φ = φ − m ;

- ⑤

-

محاسبات بالا را تا i = 2 n -1 تکرار کنید و CODE را خروجی کنید.

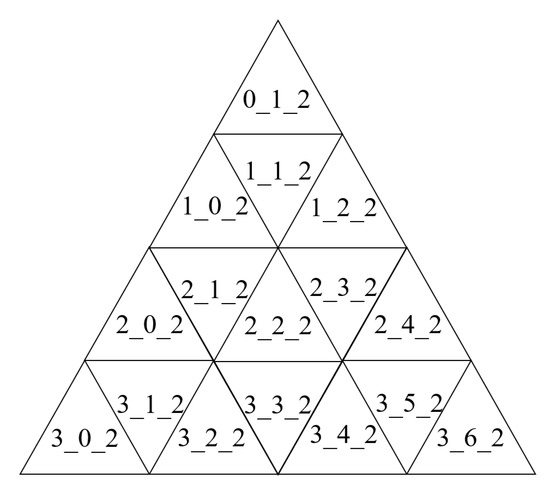

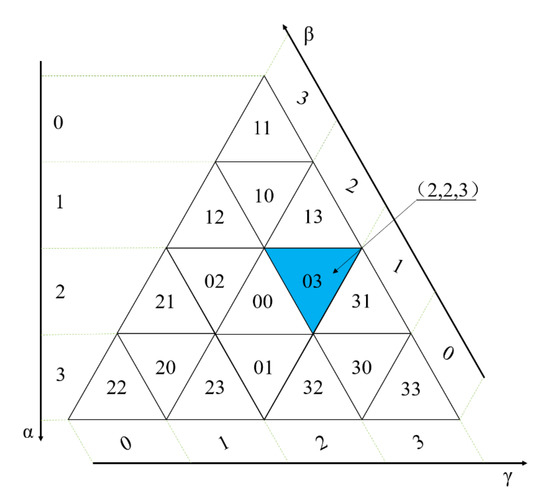

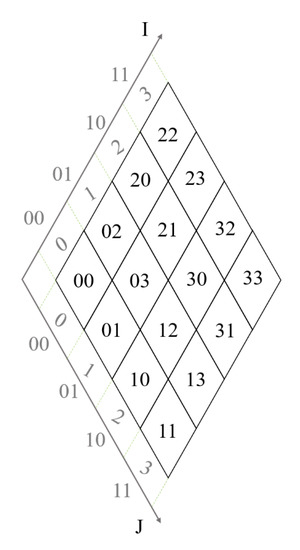

این فصل از سه مختصات جهت گیری برای محاسبه تعداد ردیف-ستون کدگذاری QTM استفاده می کند. سیستم مختصات سه جهتی شبکه های مثلثی در شکل 16 نشان داده شده است ، که α ، β ، γ∈ [0,2 n -1]. روش محاسبه α از کدگذاری مانند شماره ردیف محاسبه شده در بالا است و محاسبه β و γ مشابه هستند. در نهایت می توان شماره سطر و شماره ستون را طبق رابطه (3) محاسبه کرد.

با توجه به خصوصیات سیستم مختصات سه جهتی، می توان آن را به صورت زیر بدست آورد: اگر جهت شبکه به سمت بالا باشد، α + β + γ = 2 n ، در غیر این صورت α + β + γ = 2 n + 1. بنابراین، جهت شبکه مثلثی را می توان با توجه به مجموع α ، β ، و γ تعیین کرد.. در عین حال، به دلیل مختصات ردیف-ستون شبکه مثلثی، وقتی k یک عدد فرد باشد، جهت شبکه رو به پایین است و زمانی که k غیر فرد باشد، جهت شبکه به سمت بالا است. ترکیب این دو ویژگی می تواند منجر به رابطه دیگری بین شماره سطر-ستون و مختصات سه جهتی شود، مانند معادله (4) و معادله (5). ترکیب این دو فرمول میتواند مختصات سه جهتی سلول شبکه را از شماره ردیف-ستون محاسبه کند.

- ①

-

α , β , γ را به رشته های باینری n بیتی تبدیل کنید Str α , Str β , Str γ , که در آن n سطح زیربخش است.

- ②

-

طبق قوانین جدول 4 ، کدگذاری از Strα[i] ، Strβ[i] و Str γ [i] محاسبه میشود و همان مقدار در کدگذاریهای مربوط به شناسههای سه سطح، رمزگذاری مورد نظر است.

- ③

-

مراحل بالا را تا پایان محاسبه تکرار کنید.

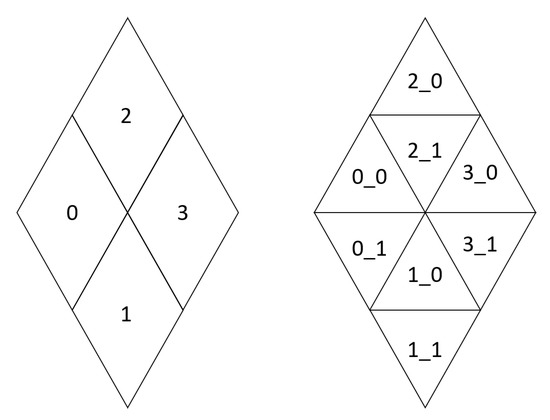

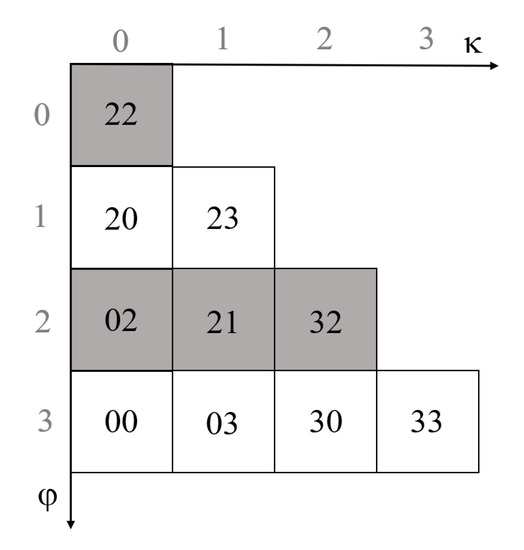

3.3.2. الگوریتم تبدیل کدگذاری TRQ و شماره ردیف-ستون

رمزگذاری شبکههای مثلثی بر اساس تقسیمبندی شبکههای لوزی چهاردرخت خطی میتواند پسوند «۰» و «۱» در کد M برای تشخیص مثلثهای رو به بالا و پایین باشد. با توجه به رابطه (6)، تبدیل بین سیستم مختصات IJ و φκ (همانطور که در شکل 20 نشان داده شده است ) را می توان با استفاده از تبدیل شباهت فضایی تحقق بخشید. در نهایت، با توجه به مطابقت بین شبکه مثلثی و شبکه لوزی (همانطور که در شکل 21 نشان داده شده است ) و جهت گیری شبکه مثلثی، می توان عدد سطر-ستون شبکه مثلثی شکل را با رابطه (7) محاسبه کرد.

که در آن ( φT ، κT ) و ( φD ، κD ) به ترتیب اعداد ردیف-ستون شبکه های الماس و مثلث در سیستم مختصات φκ هستند . (I, J) مختصات ردیف-ستون شبکه الماسی در سیستم مختصات IJ است. اگر Q = 0 باشد، جهت مثلث به سمت بالا است و Q = 1 برعکس است. ماتریس چرخش بین سیستم های مختصات مختلف است. و مختصات مبدا سیستم مختصات φκ در سیستم مختصات IJ است.

- ①

-

ابتدا مختصات شبکه لوزی شکل φ D , κ D ; در سیستم مختصات φκ را می توان با محاسبه معکوس با استفاده از رابطه (8) و شماره ردیف-ستون شبکه مثلثی به دست آورد.

- ②

-

سپس از معادله (9) و φ D , κ D برای بدست آوردن مختصات شبکه لوزی شکل در سیستم مختصات IJ استفاده می کند و I و J را به کدگذاری شبکه الماس تبدیل می کند.

- ③

-

در نهایت، با توجه به جهت مثلث و قوانین رمزگذاری، می توان رمزگذاری TRQ شبکه مثلثی را به دست آورد.

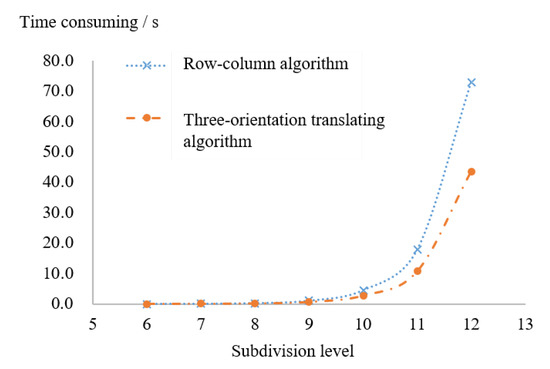

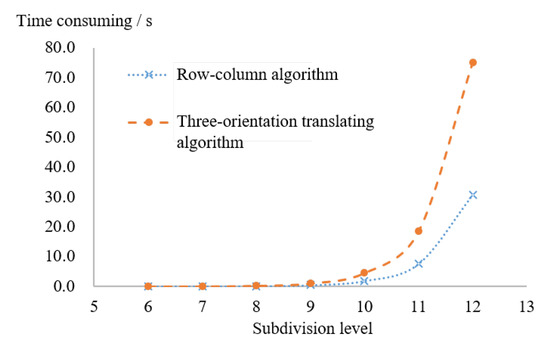

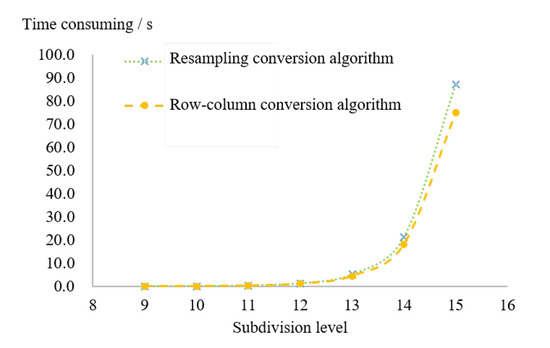

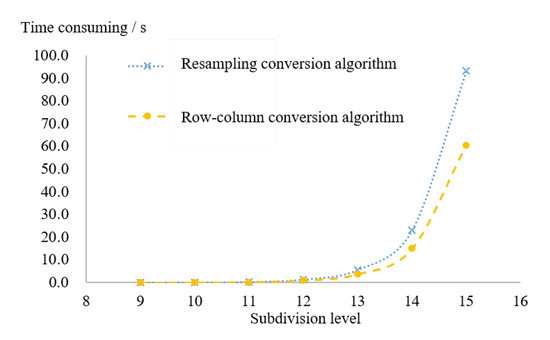

4. مقایسه و تحلیل کارایی الگوریتم

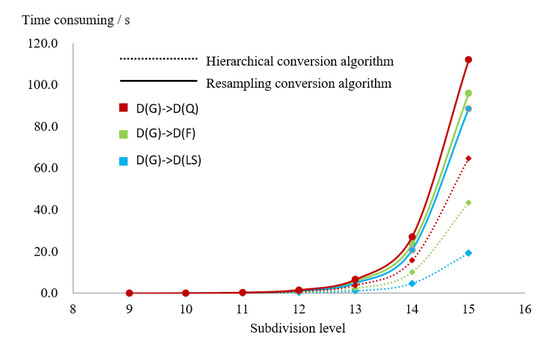

4.1. تحلیل مقایسه ای الگوریتم های تبدیل کدگذاری سلسله مراتبی

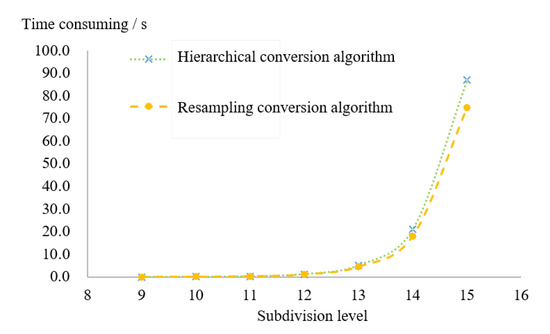

4.2. مقایسه و تحلیل کارایی الگوریتم تبدیل انواع دیگر کدگذاری

5. نتیجه گیری ها

منابع

- برس، مگابایت؛ پترسون، روابط عمومی؛ استروبل، پ. داو، سی. Sabeur، ZA; گیب، آر جی. Ben, J. Datacubes: دیدگاه سیستم های شبکه جهانی گسسته. کارتوگر. بین المللی جی. جئوگر. Inf. جئوویس. 2019 ، 54 ، 63-71. [ Google Scholar ] [ CrossRef ]

- یائو، ایکس. لی، جی. شیا، جی. بن، جی. کائو، کیو. ژائو، ال. ممکن است.؛ ژانگ، ال. Zhu، D. فعال کردن داده های بزرگ مشاهده زمین از طریق محاسبات ابری و DGGS: فرصت ها و چالش ها. Remote Sens. 2019 ، 12 ، 62. [ Google Scholar ] [ CrossRef ] [ نسخه سبز ]

- Kolar, J. نمایش سطح زمین جغرافیایی با استفاده از نمایه سازی جهانی. در مجموعه مقالات دوازدهمین کنفرانس بین المللی ژئوانفورماتیک، Gävle، سوئد، 7-9 ژوئن 2004. صص 321-328. [ Google Scholar ]

- ژائو، XS؛ بن، جی. Sun، WB; تانگ، ایکس. مروری بر پیشرفت تحقیقات در شبکه تسلیح زمین. Acta Geod. Et Cartogr. گناه 2016 ، 45 ، 1-14. [ Google Scholar ]

- داتون، GH یک سیستم مختصات سلسله مراتبی برای ژئوپردازش و کارتوگرافی . بهار: برلین/هایدلبرگ، آلمان، 1999; پ. 23. [ Google Scholar ]

- Goodchild، MF بازاندیشی تاریخچه GIS. ان GIS 2018 ، 24 ، 1-8. [ Google Scholar ] [ CrossRef ]

- داتون، جی. مدلسازی عدم قطعیت مکان از طریق سلسله مراتبی: دقت پایگاه داده فضایی . تیلور و فرانسیس: لندن، بریتانیا، 1989; صص 125-140. [ Google Scholar ]

- هو، ام. زینگ، اچ. ژائو، ایکس. چن، جی. محاسبه رابطه توپولوژیکی پیچیده در شبکه مثلثی چهارگوش سطح کروی. Geomat. Inf. علمی دانشگاه ووهان 2012 ، 37 ، 468-470. [ Google Scholar ]

- Fekete، G. ارائه و مدیریت داده های کروی با چهار درخت کروی. در مجموعه مقالات اولین کنفرانس IEEE 1990 در مورد تجسم، سانفرانسیسکو، کالیفرنیا، ایالات متحده آمریکا، 23-26 اکتبر 1990. صص 176-186. [ Google Scholar ]

- Goodchild، MF; یانگ، اس. ساختار داده های مکانی سلسله مراتبی برای سیستم های اطلاعات جغرافیایی جهانی. نمودار CVGIP. مدل پردازش تصویر 1992 ، 54 ، 31-44. [ Google Scholar ] [ CrossRef ][ نسخه سبز ]

- داتون، جی. تعمیم نقشه دیجیتال با استفاده از سیستم مختصات سلسله مراتبی. در مجموعه مقالات Auto Carto 13, Bethesda, MD, USA, 7-10 آوریل 1997; ACSM/AS-PRS. صص 367-376. [ Google Scholar ]

- داتون، جی. مقیاس، سینوسیته و انتخاب نقطه در تعمیم خطوط دیجیتال. کارتوگر. Geogr. Inf. علمی 1999 ، 26 ، 33-53. [ Google Scholar ] [ CrossRef ]

- لی، ام. سامت، ح. پیمایش از طریق مش های مثلثی که به صورت چهاردرخت خطی اجرا می شوند. ACM Trans. نمودار. 2000 ، 19 ، 79-121. [ Google Scholar ] [ CrossRef ]

- چن، YH; وانگ، جی ایکس؛ Cao, ZN کدگذاری یکنواخت و روش تولید عناصر ساختاری سیستمهای شبکه جهانی گسسته. J. Geo-Inf. علمی 2021 ، 23 ، 1382-1390. [ Google Scholar ]

- امیری، ع.م. سماواتی، ف. پترسون، P. طبقه بندی و تبدیل برای روش های نمایه سازی سیستم های شبکه جهانی گسسته. بین المللی J. Geo-Inf. 2015 ، 4 ، 320-336. [ Google Scholar ] [ CrossRef ]

- Du، LY; بن، جی. Maq, H. الگوریتمی برای ایجاد تبدیل خط گسسته شبکه مثلثی مسطح بر اساس دوگانگی ضعیف. Geomat. Inf. علمی دانشگاه ووهان 2020 ، 45 ، 105-110. [ Google Scholar ]

- امیری، ع.م. هریسون، ای. Samavati، F. نقشه های اتصال شش ضلعی برای زمین دیجیتال. بین المللی جی دیجیت. زمین 2015 ، 8 ، 750-769. [ Google Scholar ] [ CrossRef ]

- بن، جی. تانگ، ایکس سی; ژو، CH; ژانگ، الگوریتم ساخت و ساز KX سیستم های شبکه شش ضلعی مبتنی بر هشت وجهی. J. Geo-Inf. علمی 2015 ، 17 ، 789-797. [ Google Scholar ]

- طلا، سی. مصطفوی، کارشناسی ارشد به سوی GIS جهانی. ISPRS J. Photogramm. Remote Sens. 2000 , 55 , 150-163. [ Google Scholar ] [ CrossRef ]

- بارتولدی، جی جی; گلدزمن، پی. نمایه سازی مستمر زیربخش های سلسله مراتبی جهان. بین المللی جی. جئوگر. Inf. علمی 2001 ، 15 ، 489-522. [ Google Scholar ] [ CrossRef ][ نسخه سبز ]

- وانگ، جی ایکس؛ چن، YH; کائو، ZN; Qin، Z. Shi, Y. الگوریتم همسایه یابی روی شبکه مثلثی چهارتایی با کدگذاری جهت اصلاح شده. علمی Surv. نقشه 2021 ، 46 ، 196-202. [ Google Scholar ]

- بای، جی جی. ژائو، XS؛ چن، جی. نمایه سازی شبکه های جهانی گسسته با استفاده از چهاردرخت خطی. Geomat. Inf. علمی دانشگاه ووهان 2005 ، 30 ، 805-808. [ Google Scholar ]

- ژائو، XS؛ چن، جی. الگوریتم ترجمه سریع بین کد QTM و هماهنگی طول و عرض جغرافیایی. Acta Geod. کارتوگر. گناه 2003 ، 32 ، 272-277. [ Google Scholar ]

- تانگ، ایکس سی; ژانگ، YS؛ Ben, J. الگوریتم ترجمه سه جهت گیری طولانی./lat. هماهنگی و کد QTM همراه با معیار قاضی دقت آن. Geomat. Inf. علمی دانشگاه ووهان 2006 ، 31 ، 27-30. [ Google Scholar ]

- وایت، دی. شبکههای جهانی از تقسیمبندیهای الماس بازگشتی سطح یک هشتوجهی یا ایکو وجهی. محیط زیست نظارت کنید. ارزیابی کنید. 2000 ، 64 ، 93-103. [ Google Scholar ] [ CrossRef ]

بدون دیدگاه